TEL 050-3821-2195

営業時間:平日9:00-17:30

株式会社JCCH・セキュリティ・ソリューション・システムズ

〒116-0014 東京都荒川区東日暮里5-52-2 神谷ビル7F

リモートワークやテレワーク、在宅勤務といった言葉自体は、かなり前からありましたが、VPNやクラウドなどの技術的な進歩によって、ずいぶん身近なものになってきました。

政府側からの女性活躍を促すアクションもあり、また企業側にも、結婚や出産などを理由に社員が会社を去ってしまう事態を回避したり、 リクルーティングにおける差別化の観点で、リモートワークを積極的に取り入れるモチベーションを生んでいるのではないでしょうか。

ユーザ側からすると、通勤ラッシュや渋滞から解放されるメリットは大きく、育児や介護など仕事以外のタスクを抱える人にとっては手助けとなります。 またそれまで通勤に取られていた時間を、趣味や勉強に充てることも出来るでしょう。

一方で管理部門からすると、リモートワークの導入は一筋縄で行くものではありません。使用するデバイス、クラウドサービス、情報セキュリティの選定といったテクニカルな領域から、運用/管理ルールの策定や、労務管理/人事評価などの制度設計までさまざまな課題があります。

本稿では、管理部門が検討するべきリモートワークのインフラ部分を整理したいと思います。

リモートワークを成功させるには、外にいても会社にいるのと同じ生産性を提供し、同じ情報セキュリティを担保することが必要です。

同じ生産性を提供するためには、社内の情報リソースにアクセスするためのVPNや仮想デスクトップなどのリモートアクセスと、チャットやウェブ会議などのコミュニケーションツールが必要になりますね。

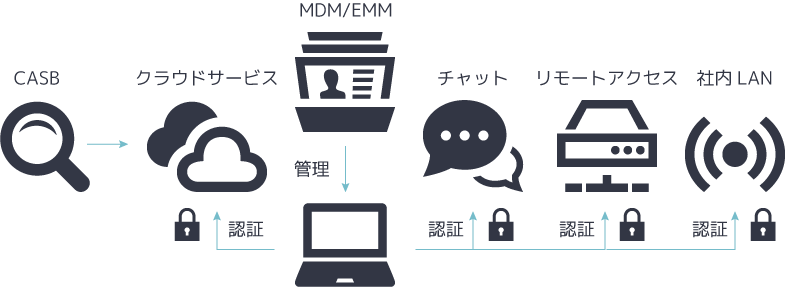

同じ情報セキュリティを担保するのは大変です。BYODを含めて、情報リソースへアクセスできるデバイスのセキュリティ健全性をチェックするためのMDM / UEMは必須になるでしょう。

リモートアクセスやクラウドサービスへの認証の問題も重要です。機密情報がクラウドを通じて漏洩しないようにCASBの検討も必要になります。また、BYODが会社のWi-Fiを利用するケースも想定されますので、その場合の認証も課題です。

このように、リモートワークのインフラについて考えると、認証の問題が常についてまわります。各システムでパスワード認証はデフォルトで用意されていても、パスワード漏洩の危険性を考えるとデフォルトのままにはできません。

多要素認証を導入するとしても、各システムでバラバラの認証ではユーザが混乱してしまいますので、共通の認証が望ましいでしょう。SAML(Security Assertion Markup Language)などの標準規格を使ったシングルサインオン(SSO)認証サーバを使うのも解決の一例です。

多要素認証の選択肢としては、スマホや物理トークンを使ったワンタイムパスワード認証、マトリクス認証、生体認証などがありますが、リモートワークの認証には、デバイスを限定する証明書認証がベストではないでしょうか。

電子証明書はインポート時の設定によって、証明書のエクスポート、つまり他のデバイスのへのコピーを防ぐことができます。証明書によってデバイスを限定し、MDM / UEMでデバイスのセキュリティ健全性を担保できれば、会社にいるのと同じセキュリティと言えるでしょう。

電子証明書を発行する認証局としてGléasを採用した場合は、Office 365をはじめとするクラウドサービスや、SSL-VPNなどのリモートアクセス、無線LANの認証までを1枚の証明書で対応することができます。

Gléasは、他社製品との連携や証明書管理のしやすさだけでなく、証明書の配布についても、ブラウザを使った配布やMDM / UEMを経由した配布など、さまざまなソリューションを検証しています。ぜひご検討ください。