TEL 050-3821-2195

営業時間:平日9:00-17:30

株式会社JCCH・セキュリティ・ソリューション・システムズ

〒116-0014 東京都荒川区東日暮里5-52-2 神谷ビル7F

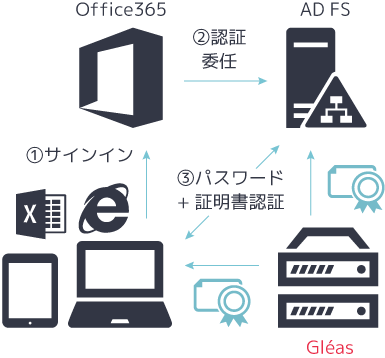

Gléas で発行したクライアント証明書を使って、Office 365 (ブラウザ/ネイティブアプリ) へのログインに、Active Directory フェデレーションサービス (AD FS) での電子証明書認証の動作確認を行いました。

その検証内容や手順を記載したホワイトペーパーを公開します。

Office 365 と ADFS でのクライアント証明書認証(約2.3MB)

Office 365 と ADFS でのクライアント証明書認証(約2.3MB)

Gléas で発行されたクライアント証明書を、AD FS と Web Application Proxy (WAP) で検証できるようにするため、Gléas のルート証明書を「信頼されたルート証明機関」として登録しておきます。続いて、AD FS と WAP に Gléas で発行したサーバ証明書を設定します。

Gléas からクライアント証明書をインポートした Windows、macOS、Android で、ブラウザ/ネイティブアプリを使って Office 365 へアクセスします。Office 365 は認証を AD FS に委任します。

AD FS のログイン画面で Active Directory のパスワードを入力します。続いて、クライアント証明書の提示を求められ、Gléas からインポートしたクライアント証明書を提示します。

証明書に記載された CRL (Certificate Revocation List:証明書失効リスト)と、AD FS に登録された Gléas のルート証明書によって、AD FS は証明書の有効性を確認します。有効な証明書が提示されると、Office 365 へログインできます。

Active Directory のパスワード(知識)とクライアント証明書(保持)による二要素認証となります。

iOS では Gléas からインポートしたクライアント証明書に加えて、iOS アプリ「Microsoft Authenticator」を使います。

ネイティブアプリを使って Office 365 へアクセスすると、Microsoft Authenticator が起動し、Active Directory のパスワードを要求されます。続いて、バックグラウンドで証明書認証が自動で行われ、Office 365 へログインします。Windows など他のクライアントと同様、AD FS では CRL と Gléas のルート証明書による、クライアント証明書の有効性確認が行われています。

今回の検証で Office 365 へアクセスできるデバイスを、クライアント証明書認証によって限定できることが確認できました。既存の Windows サーバを活かしながら、iOS、macOS、Android でも Office 365 に証明書認証を導入したいと考える方にお勧めのソリューションです。

なお、AD FS は SAML の認証サーバとなることができるため、Office 365 以外の SAML 対応クラウドサービスを含めたシングルサインオンの環境を構築できます。