SSL-VPNへ接続するデバイスを限定するために電子証明書認証を採用する場合、電子証明書をどのように配布するかは十分検討する必要があります。証明書をメールで配布する場合、ファイルそのものをコピーできてしまうため、管理外の端末で証明書を使われてしまう恐れがあります。

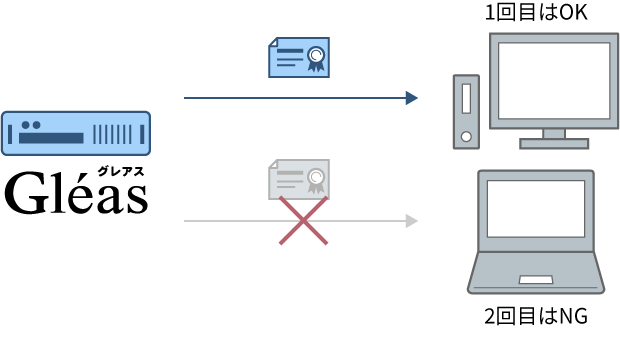

Gléasの証明書配布は、ユーザ用ウェブ画面に端末がアクセスすることで行われます。この際、電子証明書は直接デバイスに取り込まれ、ファイル形式で端末に残らないため、証明書をインポートした端末から別の端末に不正にコピーされることはありません。

また、Gléasのインポートワンス機能を使えば、一度インポートされた証明書は、別のデバイスで再度ユーザ用ウェブ画面にアクセスしてもインポートできなくなります。そのため、複数の端末で同じ証明書が使われることはありません。

また、WindowsやiOSデバイスであれば、Gléasに端末識別情報が事前に登録された端末にのみ、証明書のインポートを許可する運用も可能です。

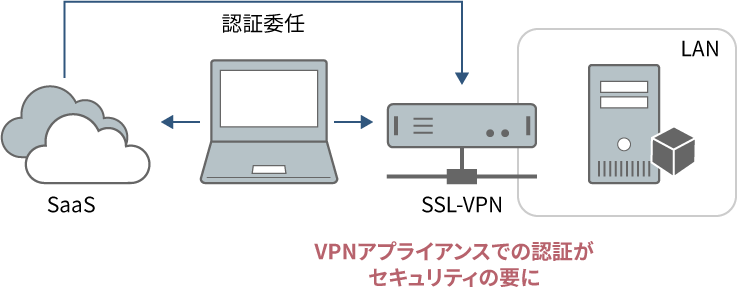

Gléasは主要なSSL-VPNアプライアンス、ロードバランサ、アプリケーションデリバリーコントローラ(ADC)との連携実績があり、その設定例を本サイトで公開しています。

Pulse Connect Secure、BIG-IP APM、Cisco ASAとGléasを連携する場合、iOSでの証明書のインポート時に、VPNの接続設定(接続名、ホスト名、オンデマンド接続先)を同時にインポートできるため、クライアント側でのキッティングの負荷を軽減できます。

また、Gléasの発行する電子証明書は、リモートアクセスだけでなく、無線LANやOffice 365などのクラウドサービスでの認証にも、1枚の証明書で対応できます。