企業での無線LANの認証には、事前共有鍵方式やMACアドレス認証ではなく、ユーザごとに認証をかける802.1X方式が推奨されます。802.1Xの認証方式としてEAP-MD5 / LEAP / PEAP / TTLS / TLS がありますが、セキュリティレベルが最も高いのが EAP-TLS です。

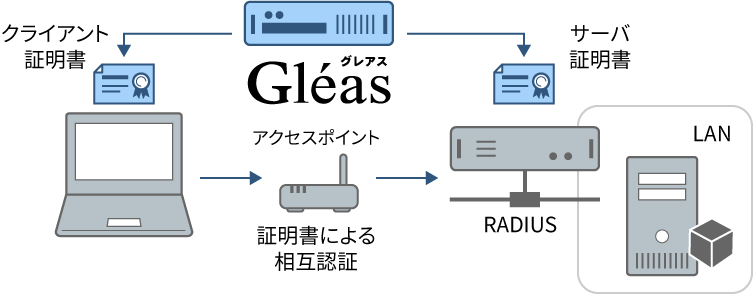

EAP-TLS は、RADIUS (※) サーバとクライアント端末の双方が電子証明書を保持し、公開鍵暗号方式によるサーバとクライアントの相互認証とパケット暗号化が行われるため、盗聴・改ざん・なりすましを防ぎ、有効な証明書を持つ端末だけがネットワークに接続を許可されます。

※ Remote Authentication Dial In User Serviceの略

Gléas は、RADIUS サーバ用のサーバ証明書と、無線LAN接続デバイス用のクライアント証明書をテンプレート機能によって簡単に発行・管理でき、またユーザの所属・属性に応じて、証明書のサブジェクトや有効期限を設定できます。

クライアントは Windows、iOS、macOS、Android といった OS に標準で対応しています。

EAP-TLS ではクライアント証明書の配布方法について熟慮が必要です。管理側が企図しないデバイスにクライアント証明書がインストールされてしまった場合には、そのデバイスが社内LANに接続できてしまうことを意味し情報漏えいの危険性が出てしまうからです。