Office 365やG Suiteをはじめとする主要なクラウドサービスでは、認証の強化を求めるユーザのために、SAML(Security Assertion Markup Language)と呼ばれる認証規格に対応しています。SAMLは、異なるインターネットドメイン間でユーザ認証をするためのXMLベースの標準規格です。現在ではSAML2.0が標準となっています。

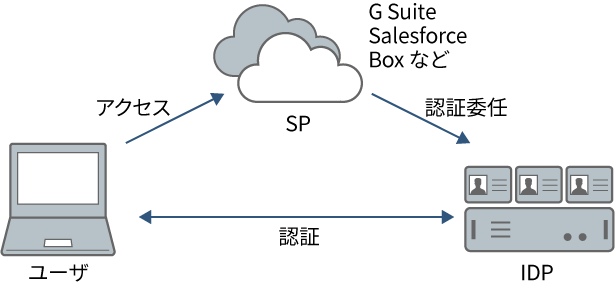

SAMLは、SP(サービスプロバイダ:Service Provider)と、IDP(アイデンティティープロバイダ:Identity Provider)と、ユーザで構成されます。

SAMLに対応するSPは、Office 365、G Suite、Salesforce、Box、Dropbox、サイボウズ、Sansanなど、多くのビジネスSaaSが含まれます。SAMLに対応するIDPは、Windows ServerのActive Directory Federation Service(AD FS)、IDaaS、シングルサインオン(SSO)サービス、SSL-VPNアプライアンスなどの認証サーバが挙げられます。