Office 365を業務で利用する場合、メールやドキュメントファイルへのアクセスをインターネット経由でおこなうことになります。

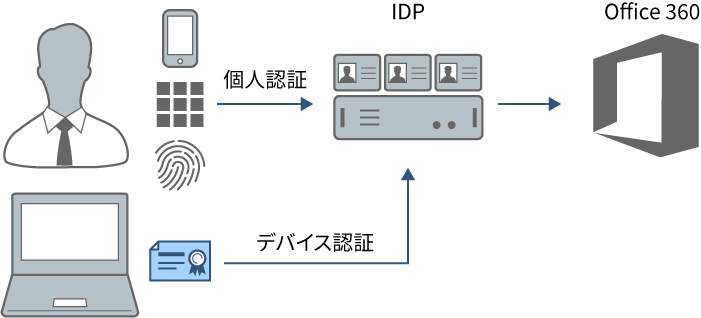

そのため、Office 365 では Microsoft Authenticator と呼ばれる無償のモバイルアプリによる多要素認証が可能となっていますが、Microsoft Authenticator アプリによる認証はユーザにとっては煩わしい一面もあります。

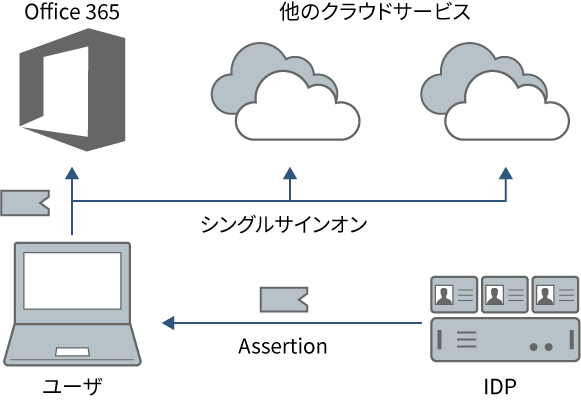

また Office 365 以外のビジネス向けクラウドサービスでも二要素認証が必要となることを考えて、SAML (Security Assertion Markup Language) と呼ばれる認証プロトコルに対応した認証サーバでクラウドサービスの認証を一元化するケースが増えています。

SAML 認証サーバ (IDP:Identity Provider) を使うメリットは、G Suite、Box、Salesforce、Dropbox、サイボウズなど他の SaaS と認証を統一できる点です。

Office 365 をはじめとするクラウドサービスは、SAML において SP (Service Provider) と呼ばれます。

ビジネスユースの主要なクラウドサービスは SAML に対応しているため、SP の追加や変更があった場合でも SAML の認証全体に影響はありません。

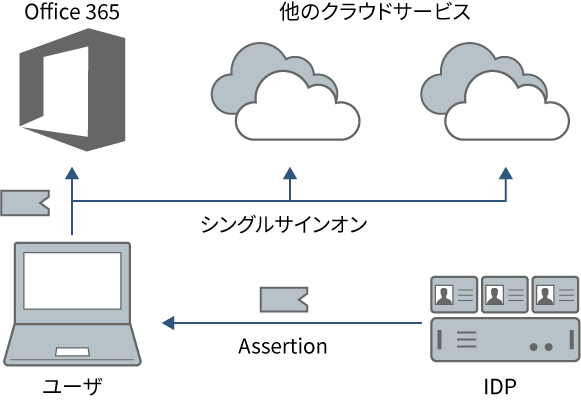

また、SAML の IDP で認証されたユーザは、SAML で連携する別のクラウドサービスへシングルサインオンができるため、ユーザにログインの手間を減らすメリットがあります。

図の Assertion に含まれる有効期間内であれば、ユーザは IDP と連携する SP へシングルサインオンができます。

複数の SaaS を使う場合は個別のサービスごとに認証手段を用意するより、SAML の認証サーバに統一することにメリットが出るでしょう。

一方で、IDP は複数の SaaS へのゲートウェイとなるため、これまで以上に強固なセキュリティが求められます。