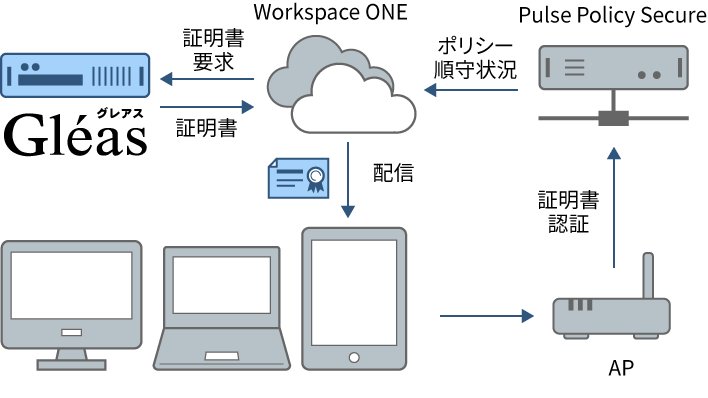

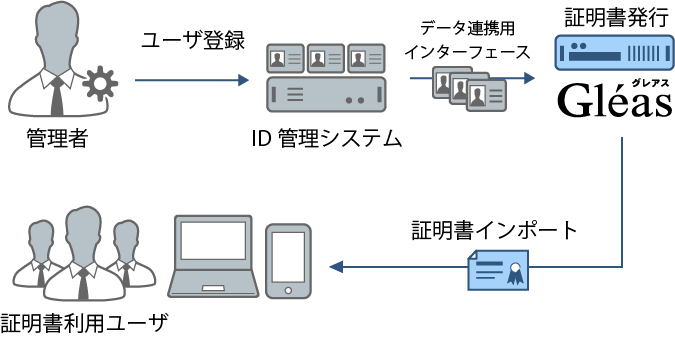

社内 WiFi へのアクセスを会社管理下の端末に限定するのであれば、端末インストール型の証明書を使う認証は最適解です。

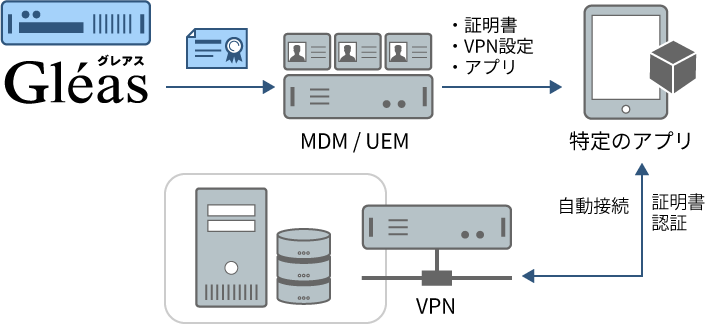

構成例では、デバイスがMDM (Workspace ONE) の管理下になると、連携する Gléas が端末識別情報を含む電子証明書を発行し、MDM より WiFi 接続プロファイルとともにプッシュ配信します。端末がアクセスポイントに接続試行すると RADIUS サーバは EAP-TLS による証明書認証を行いますがその際に証明書の端末識別情報をもとにデバイスのポリシー遵守状況も確認します。