TEL 050-3821-2195

営業時間:平日9:00-17:30

株式会社JCCH・セキュリティ・ソリューション・システムズ

〒116-0014 東京都荒川区東日暮里5-52-2 神谷ビル7F

Gléas で発行した電子証明書を使って、VMware 社の AirWatch と、Pulse Secure 社の SSL-VPN アプライアンス Pulse Connect Secure を連携させ、電子証明書認証とデバイスのセキュリティーポリシーチェックを行う環境の動作検証を行いました。

その検証内容や手順を記載したホワイトペーパーを公開します。

AirWatch と Pulse Secure での端末ポリシーチェック(約1.4MB)

AirWatch と Pulse Secure での端末ポリシーチェック(約1.4MB)

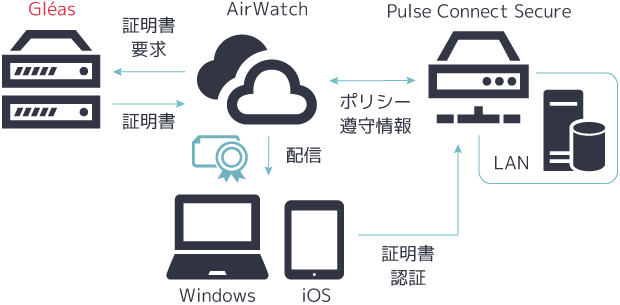

あらかじめ Gléas で発行したサーバ証明書を Pulse Connect Secure にインポートし、Gléas を信頼するクライアント証明書の認証局として登録します。また、AirWatch で Gléas を連携する外部認証局として設定します。

デバイスがAirWatchの管理下になる際に、AirWatch は端末の識別情報を取得します。AirWatch は Gléas へ端末識別情報を含めた証明書発行要求を送信します。

Gléas はクライアント証明書に端末識別情報を記載して AirWatch へ送信します。

AirWatch は証明書と Pulse Connect Secure の接続設定を構成プロファイルとしてデバイスにプッシュ配信します。

デバイスで Pulse Secure Client を起動すると AirWatch からの配信で、VPN 接続設定が完了しています。

VPN 接続を開始すると、電子証明書で認証が行われ、Pulse Connect Secure は証明書に記載された端末識別情報をもとに、AirWatch へセキュリティポリシーの遵守状況を問い合わせます。

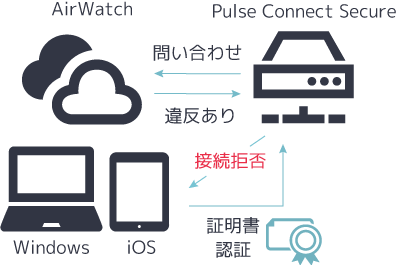

AirWatchによってセキュリティポリシーに問題がないと認識されているデバイスだけが、VPN接続を許可されます。

Gléasが発行した有効なクライアント証明書を持つデバイスでも、AirWatchでのセキュリティポリシー遵守状況に違反があれば、Pulse Connect SecureはVPN接続を拒否します。

このソリューションは、デバイスの登録からVPN利用までユーザの手間がほとんどなく、一方で情報漏えいやシャドーITなどのセキュリティリスクを大幅に軽減できるため、働き方改革の推進に大きく寄与するでしょう。